Ontdek de zeven verschillen tussen NIS2 en BIO voor gemeenten

Ontdek de zeven verschillen tussen NIS2 en BIO voor gemeenten

Eind 2024 gaat NIS2 van kracht voor gemeenten. We zoomen in dit artikel in op de verschillen tussen Baseline Informatiebeveiliging Overheden (BIO) en Netwerk & Information Security (NIS2). En de maatregelen die gemeenten nu moeten gaan nemen om aan de NIS2 te gaan voldoen ervan uitgaande dat ze al voldoen aan de BIO.

NIS ging van start in 2016 en is kort gezegd een Europese richtlijn, omgezet naar Nederlandse wetgeving die stuurt op het managen van risico’s die netwerk- en informatiesystemen bedreigen voor essentiële sectoren. Eind 2024 wordt de NIS2 omgezet naar Nederlandse wetgeving waarin risico’s geactualiseerd zijn en de sectoren uitgebreid. De eisen ten aanzien van de zorgplicht uit de NIS2 komen grotendeels terug in ISO 27001 en ISO 27002 op basis van een Plan/Do/Check/Act cyclus voor risicobeheer.

2) Managen van de toeleveringsketen. NIS2 vereist dat ook leveranciers moeten voldoen aan de NIS2 regelgeving. Gemeenten hebben veel en zeer diverse leveranciers. Hier zal een aanvulling op het huidige leveranciersmanagement voor nodig zijn.

Ons advies hierbij is om vijf stappen te nemen:

a) Breng in kaart welke leveranciers er zijn en hoe belangrijk deze zijn voor het cyberrisico en de cyberweerbaarheid. Een inventarisatie van leveranciers, zoals bijvoorbeeld het inventariseren van verwerkers van persoonsgegevens onder de AVG, kan hierbij helpen. Deze inventarisatie werd voor AVG gebruikt voor privacy risico’s waarbij we nu kijken naar cybersecurity risico’s.

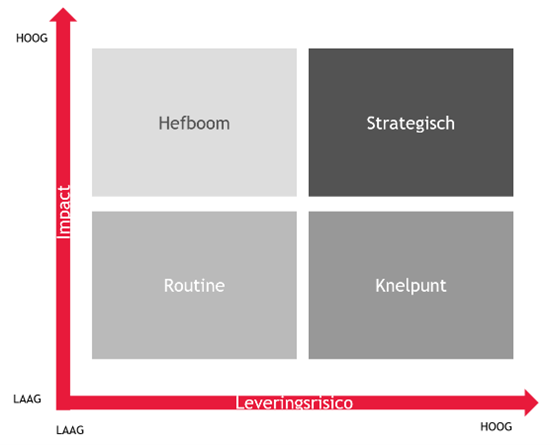

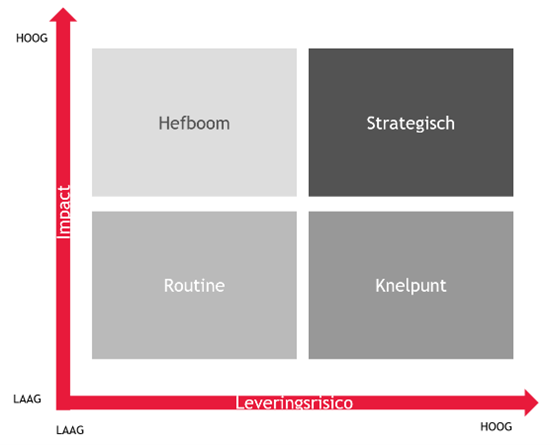

b) Plot de leveranciers op een matrix om deze te classificeren naar belang voor cyberrisico en -weerbaarheid. Bijvoorbeeld aan de hand van de methodiek van het Kraljic model voor inkoop.

c) Maak subsets met gewenste/benodigde maatregelen voor de (vier) risicoprofielen uit voorgaande matrix.

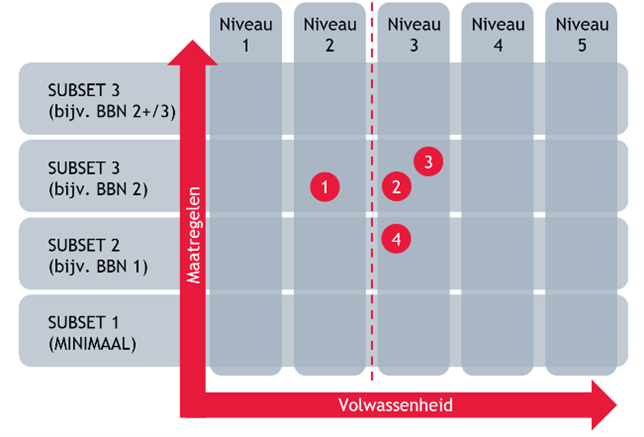

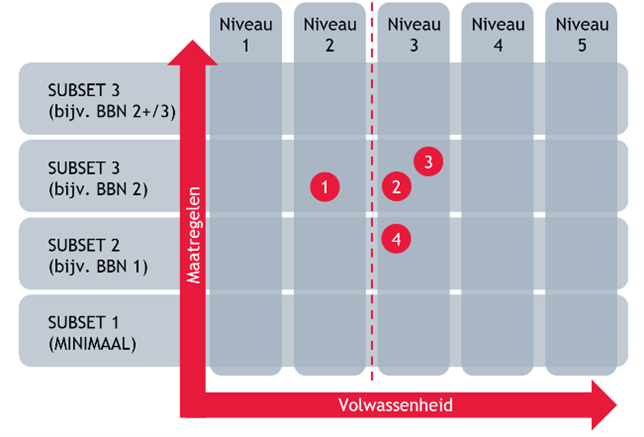

d) Plot de leveranciers in onderstaande model, waarbij de toepassing van de subsets wordt afgezet tegen de volwassenheid van cybersecurity.

e) Bepaal hoe je wil omgaan met leveranciers die nog niet voldoen aan de subsets of volwassenheid van maatregelen. Biedt je hulp, ga je zelf extra maatregelen nemen of neem je wellicht afscheid.

Meer weten? Ga naar onze NIS2-website, bekijk hier het webinar Gap tussen BIO en NIS2 voor Gemeenten, of neem direct contact met ons op.

NEEM CONTACT OP

Wat is BIO en wat is NIS2?

BIOv1.04 ging in 2019 van kracht, geïnitieerd door de Nederlandse overheid, en is kort gezegd een set aan maatregels op gebied van informatiebeveiliging waaraan gemeenten moeten voldoen ongeacht de mate van risico. Eind 2024 wordt de BIO 2.0 verwacht met een risicogebaseerde aanpak en een lijst van geupdate maatregelen. De maatregelen worden geactualiseerd op basis van de ‘nieuwe’ ISO 27002:2022.NIS ging van start in 2016 en is kort gezegd een Europese richtlijn, omgezet naar Nederlandse wetgeving die stuurt op het managen van risico’s die netwerk- en informatiesystemen bedreigen voor essentiële sectoren. Eind 2024 wordt de NIS2 omgezet naar Nederlandse wetgeving waarin risico’s geactualiseerd zijn en de sectoren uitgebreid. De eisen ten aanzien van de zorgplicht uit de NIS2 komen grotendeels terug in ISO 27001 en ISO 27002 op basis van een Plan/Do/Check/Act cyclus voor risicobeheer.

De zeven verschillen tussen NIS2 en BIO.

In onderstaande tabel staan de zeven verschillen tussen NIS2 en BIO. De verschillen waar wij van verwachten dat die tot de grootste uitdagingen leiden bij gemeenten, staan in het rood.

De twee grootste uitdagingen

1) Risico gebaseerd werken. NIS2 is risico gebaseerd en gemeenten moeten een risicoanalyse uitvoeren om te bepalen welke maatregelen ze moeten nemen. Wie bepaalt echter wat de risico’s zijn, hoe groot die zijn en welke maatregelen passen. Hier zal een mechanisme voor moeten worden opgezet. Ons advies is om hier klein mee te beginnen. Risico gebaseerd werken moet groeien, het is een dynamisch proces.2) Managen van de toeleveringsketen. NIS2 vereist dat ook leveranciers moeten voldoen aan de NIS2 regelgeving. Gemeenten hebben veel en zeer diverse leveranciers. Hier zal een aanvulling op het huidige leveranciersmanagement voor nodig zijn.

Ons advies hierbij is om vijf stappen te nemen:

a) Breng in kaart welke leveranciers er zijn en hoe belangrijk deze zijn voor het cyberrisico en de cyberweerbaarheid. Een inventarisatie van leveranciers, zoals bijvoorbeeld het inventariseren van verwerkers van persoonsgegevens onder de AVG, kan hierbij helpen. Deze inventarisatie werd voor AVG gebruikt voor privacy risico’s waarbij we nu kijken naar cybersecurity risico’s.

b) Plot de leveranciers op een matrix om deze te classificeren naar belang voor cyberrisico en -weerbaarheid. Bijvoorbeeld aan de hand van de methodiek van het Kraljic model voor inkoop.

c) Maak subsets met gewenste/benodigde maatregelen voor de (vier) risicoprofielen uit voorgaande matrix.

d) Plot de leveranciers in onderstaande model, waarbij de toepassing van de subsets wordt afgezet tegen de volwassenheid van cybersecurity.

e) Bepaal hoe je wil omgaan met leveranciers die nog niet voldoen aan de subsets of volwassenheid van maatregelen. Biedt je hulp, ga je zelf extra maatregelen nemen of neem je wellicht afscheid.

Begin nu, cyberveiligheid doe je niet voor de toezichthouder maar voor jezelf.

De NIS 2 brengt nieuwe uitdagingen met zich mee voor organisaties, maar biedt ook mogelijkheden om de cyberweerbaarheid te verbeteren. Het is daarom belangrijk om nu al te beginnen met het aanpakken van deze uitdagingen en niet te wachten tot de NIS 2 in de Nederlandse wet is vertaald. Cyberveiligheid doe je tenslotte niet voor de toezichthouder maar voor je zelf.Meer weten? Ga naar onze NIS2-website, bekijk hier het webinar Gap tussen BIO en NIS2 voor Gemeenten, of neem direct contact met ons op.

NEEM CONTACT OP